HACKING & EXPLOIT

Shodan Search Cheat Sheet

Pelajari berbagai contoh query Shodan terbaik untuk pencarian perangkat, port terbuka, kamera CCTV, ...

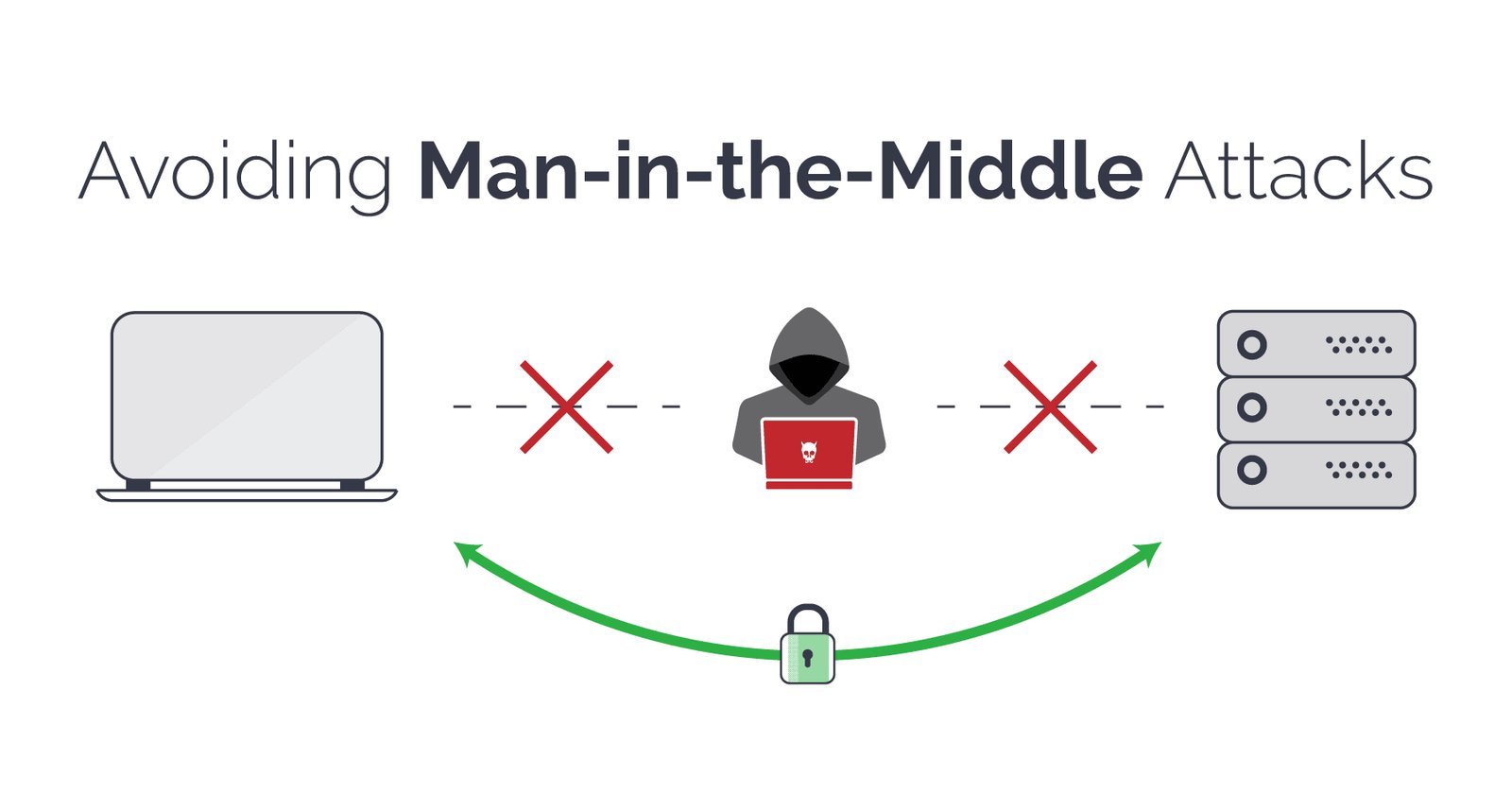

Apa Itu MITM Man in the Middle Attack dan Bagaimana Cara Kerjanya

Serangan ini memungkinkan peretas untuk menguping atau memodifikasi komunikasi antara dua pihak tanp...

Lumma Stealer Malware Pencuri Data yang Mengancam Privasi

Lumma Stealer, Malware ini dirancang untuk mencuri informasi pribadi, mulai dari kredensial login, c...

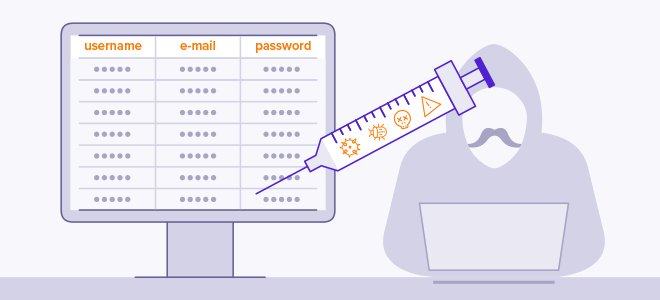

Pengertian SQL Injection Contoh Serangan dan Cara Mencegahnya

SQL Injection (SQLi) adalah salah satu teknik serangan siber paling berbahaya yang menargetkan aplik...

Cara Cerdas Menghindari Phishing

Cara Cerdas Menghindari Phishing. Phishing adalah salah satu metode penipuan online yang paling seri...

Nuclei

Nuclei adalah pemindai kerentanan modern dan berkinerja tinggi yang menggunakan template berbasis YA...

Recent post

Shodan Search Cheat Sheet

2025-05-19